Фонд «Сорос-Кыргызстан»

ИНФОРМАТИКА И ИНФОРМАЦИЯ.

Фонд «Сорос-Кыргызстан»

ИНФОРМАТИКА 9 КЛАСС

К учебнику

«ИНФОРМАТИКА 7 – 9 КЛАСС»

И. Н. Цыбуля, Л. А. Самыкбаева,

А. А. Беляев, Н. Н. Осипова, У. Э. Мамбетакунов

Фонд «Сорос-Кыргызстан»

ИНФОРМАТИКА И ИНФОРМАЦИЯ

Тема 1.2.:

«Шифрование и электронно-цифровая подпись»

ТЕМА НАШЕГО СЕГОДНЯШНЕГО УРОКА: «Шифрование и электронно-цифровая подпись»

МЕТОДИЧЕСКОЕ ПОСОБИЕ

К УЧЕБНИКУ «ИНФОРМАТИКА 7-9 КЛАСС»

УСЛОВНЫЕ ОБОЗНАЧЕНИЯ:

Прежде чем приступить к изучению новой темы, предлагаю вспомнить условные обозначения, которые мы сегодня встретим на уроке.

ЗАПОМНИ – важная информация, которую нужно запомнить

ЭТО ИНТЕРЕСНО! - – дополнительные сведения по теме.

ОПРЕДЕЛЕНИЯ – теоретические сведения, которые необходимо знать наизусть

ВОПРОСЫ И ЗАДАНИЯ - к объяснительному тексту учебника для самоконтроля.

КОМПЬЮТЕРНЫЙ ПРАКТИКУМ – задания для самостоятельного выполнения на компьютере.

Предлагаю разгадать ребус:

На первом изображении мы видим шифр затем букву «О», за ней сани, где мы должны поменять первую букву «С» на «В» и добавить букву «Е»

Получилось слово «Шифрование»

Как защитить информацию от прочтения посторонним волновала человеческий ум с давних времен. Во все времена люди применяли для этого шифрование. А на сегодняшний день, когда документы стали электронными, эта проблема стала еще актуальнее.

Шифрование

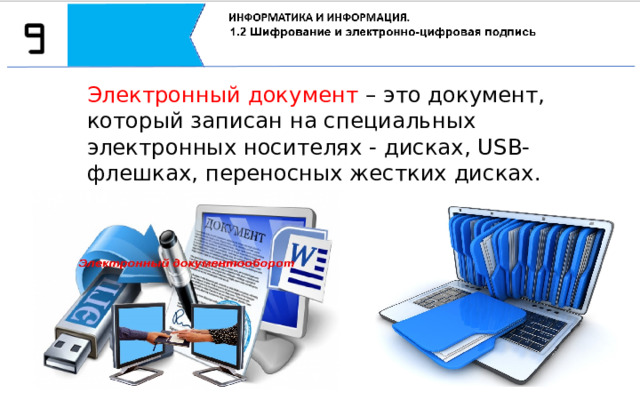

Электронный документ – это документ, который записан на специальных электронных носителях - дисках, USB-флешках, переносных жестких дисках.

Электронный документ – это документ, который записан на специальных электронных носителях - дисках, USB-флешках, переносных жестких дисках.

Аутентификация

– это процесс проверки подлинности чего-либо.

Примером аутентификации может быть сравнение пароля, введенного пользователем, с паролем, который сохранен в базе данных сервера.

Главное в системе электронного документооборота это обеспечение защиты от хакерских атак и несанкционированного доступа. В связи с этим требуется применять такие средства защиты, чтобы обеспечить достоверность и целостность документов, обрабатываемых системой.

Аутентификация – это процесс проверки подлинности чего-либо. Примером аутентификации может быть сравнение пароля, введенного пользователем, с паролем, который сохранен в базе данных сервера.

Чтобы обеспечить безопасность электронного документооборота необходимо выполнение следующих условий:

· идентификация личности абонента, от которого получен электронный документ или отправлен;

· гарантия того, что документ может быть получен и прочитан только указанным адресатом;

· отсутствие искажений информации в документе при передаче по сети.

Чтобы обеспечить безопасность электронного документооборота необходимо выполнение следующих условий:

· идентификация личности абонента, от которого получен электронный документ или отправлен;

· гарантия того, что документ может быть получен и прочитан только указанным адресатом;

· отсутствие искажений информации в документе при передаче по сети.

Электронные документы должны обладать юридической силой – в противном случае их нельзя будет использовать при работе с другими структурами. Закрепить действие документа можно с помощью электронно-цифровой подписи, которая обладает теми же самыми возможностями, что и обычная бумажная.

Электронная цифровая подпись является средством авторизации электронных документов и контролирует их целостность.

Электронно-цифровая подпись – эта такая же уникальная подпись, как и подпись ручкой, но используется только для электронных файлов. ЭЦП позволяет установить, кто подписал данный электронный документ, и изменялся ли документ после подписания.

ЭЦП – эта такая же уникальная

подпись, как и подпись ручкой, но используется только для электронных

файлов. ЭЦП позволяет установить, кто подписал данный электронный

документ, и изменялся ли документ после подписания.

Электронно-цифровая подпись будет актуальной, если при ее формировании будет соблюден ряд условий:

- сертификат ключа, контролирующего работу подписи, должен являться актуальным на момент визирования электронных файлов;

- должны быть представлены доказательства, с помощью которых можно определить момент подписания файла;

- подлинность ЭЦП должна быть подтверждена в том же файле, где используется;

- подпись следует использовать согласно той информации, которая указана в предлагающемся сертификате.

ЭЦП будет актуальной, если при ее формировании будет соблюден ряд условий:

- сертификат ключа, контролирующего работу подписи, должен являться актуальным на момент визирования электронных файлов;

- должны быть представлены доказательства, с помощью которых можно определить момент подписания файла;

- подлинность ЭЦП должна быть подтверждена в том же файле, где используется;

- подпись следует использовать согласно той информации, которая указана в предлагающемся сертификате.

ЭЦП – это механизм шифрования документа.

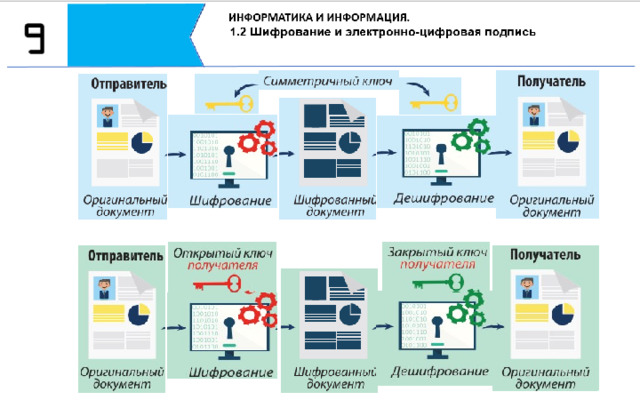

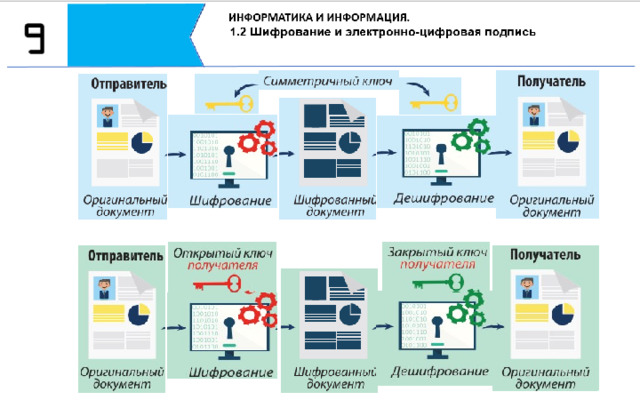

Исторически использовались два вида шифрования:

• Симметричный – используется один ключ, то есть одним и тем же

ключом документ и зашифровывается, и расшифровывается:

• Асимметричный – используется пара ключей: одним ключом документ зашифровывается, другим расшифровывается.

При асимметричном шифровании, если кто-то захочет обменяться с вами зашифрованным сообщением, он берет ваш открытый ключ (который вы

даете всем желающим), зашифровывает сообщение и отправляет это сообщение вам.

А вы при получении этого сообщения, используя ваш закрытый ключ (известный только вам), расшифровываете это сообщение.

Таким образом, проверка подписи представляет собой повторное ее вычисление и сравнение с ключом, имеющимся на стороне проверяющего.

При проверке выдается сообщение, что подпись либо верна, либо нет. Если подпись неверна, то либо используется неверный ключ, либо сам документ

был изменен.

- Благодаря своей защищенности, асимметричное шифрование получило более широкое распространение. Его используют сайты с поддержкой протокола HTTPS, мессенджеры, wif-роутеры, банковские системы и многое другое.

- На основе асимметричной криптографии базируется электронная подпись. Также на асимметричной криптографии построен алгоритм блокчейна, на котором, в свою очередь, построены все криптовалюты, включая биткоин.

благодаря своей защищенности, асимметричное шифрование получило более широкое распространение. Его используют сайты с поддержкой протокола HTTPS, мессенджеры (вспомните,

Whatsapp часто пишет, что «ваши сообщения защищены сквозным шифрованием»), wif-роутеры, банковские системы и многое другое. На основе

асимметричной криптографии базируется электронная подпись. Также на

асимметричной криптографии построен алгоритм блокчейна, на котором,

в свою очередь, построены все криптовалюты, включая биткоин.

Блокчейн (англ. blockchain) – выстроенная по определенным правилам непрерывная последовательная цепочка блоков, содержащих информацию.

Чаще всего копии цепочек блоков хранятся на множестве разных компьютеров независимо друг от друга.

Благодаря технологии блокчейн возникла новая криптовалюта – биткоин, не имеющая привязки ни к одному мировому банку или экономике какой-либо страны. У нее есть своя стоимость (курс), ее можно покупать и продавать в интернете. Главная особенность биткоина – анонимность.

Блокчейн (англ. blockchain) – выстроенная по определенным правилам

непрерывная последовательная цепочка блоков, содержащих информацию.

Чаще всего копии цепочек блоков хранятся на множестве разных компьютеров независимо друг от друга.

Другими словами, блокчейн – это распределенная база данных, где хранилища данных не связаны общим процессором. Все пользователи цепочки могут

видеть, что другие пользователи делают с информацией в базе, но изменять

они могут только те блоки информации, которые им принадлежат. Это делает все процессы прозрачными, так что подделать какой-то документ в этой

базе – невозможно.

Благодаря технологии блокчейн возникла новая криптовалюта – биткоин,

не имеющая привязки ни к одному мировому банку или экономике какой-либо страны. У нее есть своя стоимость (курс), ее можно покупать и

продавать в интернете. Главная особенность биткоина – анонимность.

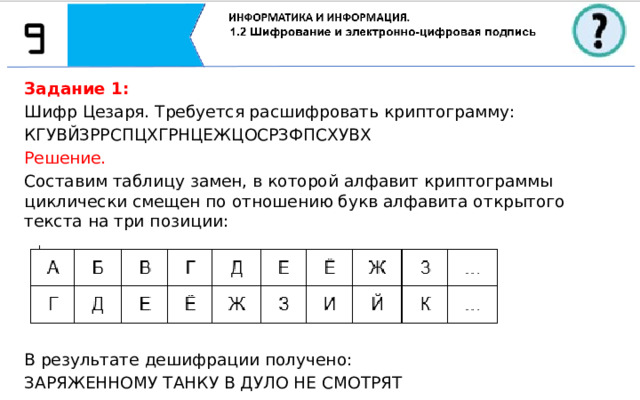

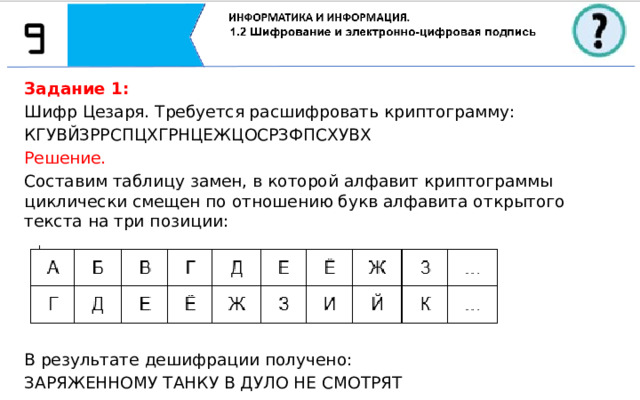

Задание 1:

Шифр Цезаря. Требуется расшифровать криптограмму:

КГУВЙЗРРСПЦХГРНЦЕЖЦОСРЗФПСХУВХ

Решение.

Составим таблицу замен, в которой алфавит криптограммы циклически смещен по отношению букв алфавита открытого текста на три позиции:

В результате дешифрации получено:

ЗАРЯЖЕННОМУ ТАНКУ В ДУЛО НЕ СМОТРЯТ

Задание 1:

Шифр Цезаря. Требуется расшифровать криптограмму:

КГУВЙЗРРСПЦХГРНЦЕЖЦОСРЗФПСХУВХ

Решение.

Составим таблицу замен, в которой алфавит криптограммы циклически смещен по отношению букв алфавита открытого текста на три позиции:

А Б В Г Д Е Ё Ж З …

Г Д Е Ё Ж З И Й К …

В результате дешифрации получено:

ЗАРЯЖЕННОМУ ТАНКУ В ДУЛО НЕ СМОТРЯТ

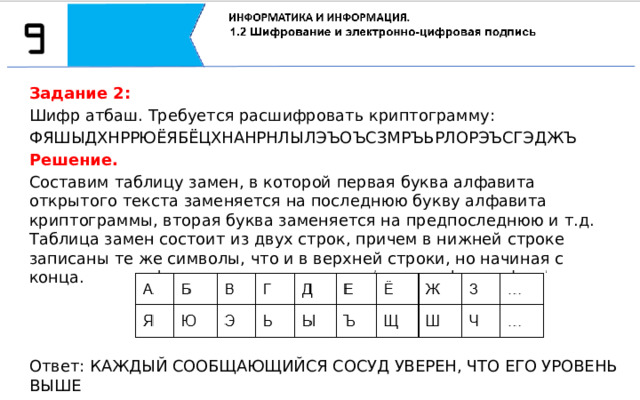

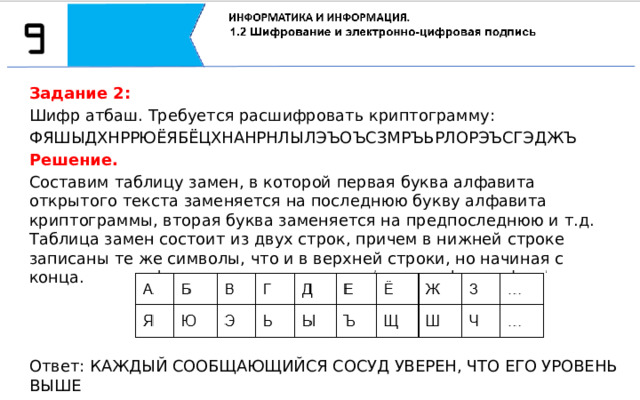

Задание 2:

Шифр атбаш. Требуется расшифровать криптограмму:

ФЯШЫДХНРРЮЁЯБЁЦХНАНРНЛЫЛЭЪОЪСЗМРЪЬРЛОРЭЪСГЭДЖЪ

Решение.

Составим таблицу замен, в которой первая буква алфавита открытого текста заменяется на последнюю букву алфавита криптограммы, вторая буква заменяется на предпоследнюю и т.д. Таблица замен состоит из двух строк, причем в нижней строке записаны те же символы, что и в верхней строки, но начиная с конца.

Ответ: КАЖДЫЙ СООБЩАЮЩИЙСЯ СОСУД УВЕРЕН, ЧТО ЕГО УРОВЕНЬ ВЫШЕ

Задание 2:

Шифр атбаш. Требуется расшифровать криптограмму:

ФЯШЫДХНРРЮЁЯБЁЦХНАНРНЛЫЛЭЪОЪСЗМРЪЬРЛОРЭЪСГЭДЖЪ

Решение.

Составим таблицу замен, в которой первая буква алфавита открытого текста заменяется на последнюю букву алфавита криптограммы, вторая буква заменяется на предпоследнюю и т.д. Таблица замен состоит из двух строк, причем в нижней строке записаны те же символы, что и в верхней строки, но начиная с конца.

А Б В Г Д Е Ё Ж З …

Я Ю Э Ь Ы Ъ Щ Ш Ч …

Ответ: КАЖДЫЙ СООБЩАЮЩИЙСЯ СОСУД УВЕРЕН, ЧТО ЕГО УРОВЕНЬ ВЫШЕ

Аутентификация

– это процесс проверки подлинности чего-либо.

Примером аутентификации может быть сравнение пароля, введенного пользователем, с паролем, который сохранен в базе данных сервера.

1

Электронно-цифровая подпись – эта такая же уникальная подпись, как и подпись ручкой, но используется только для электронных файлов. ЭЦП позволяет установить, кто подписал данный электронный документ, и изменялся ли документ после подписания.

2

Итак, подведём итоги нашего урока. Сегодня на уроке мы с вами узнали, что

Аутентификация

– это процесс проверки подлинности чего-либо.

Примером аутентификации может быть сравнение пароля, введенного пользователем, с паролем, который сохранен в базе данных сервера.

Электронно-цифровая подпись– эта такая же уникальная подпись, как и подпись ручкой, но используется только для электронных файлов. ЭЦП позволяет установить, кто подписал данный электронный документ, и изменялся ли документ после подписания

Симметричный шифр– используется один ключ, то есть одним и тем же

ключом документ и зашифровывается, и расшифровывается:

Симметричное шифрование – используется один ключ, то есть одним и тем же ключом документ и зашифровывается, и расшифровывается:

3

Асимметричное шифрование – используется пара ключей: одним ключом документ зашифровывается, другим расшифровывается.

4

Блокчейн – это распределенная база данных, где хранилища данных не связаны общим процессором. Все пользователи цепочки могут видеть, что другие пользователи делают с информацией в базе, но изменять они могут только те блоки информации, которые им принадлежат.

5

Биткоин – криптовалюта, которая не имеет привязки ни к одному мировому банку или экономике какой-либо страны. У нее есть своя стоимость (курс), ее можно покупать и продавать в интернете.

В том числе мы с вами узнали, что в:

Асимметричное шифрование – используется пара ключей: одним ключом документ зашифровывается, другим расшифровывается.

блокчейн – это распределенная база данных, где хранилища данных не связаны общим процессором. Все пользователи цепочки могут

видеть, что другие пользователи делают с информацией в базе, но изменять они могут только те блоки информации, которые им принадлежат.

Биткоин – криптовалюта, которая не имеет привязки ни к одному мировому банку или экономике какой-либо страны. У нее есть своя стоимость (курс), ее можно покупать и продавать в интернете.

6

ДО НОВЫХ ВСТРЕЧ!

На этом наш урок окончен. До новых встреч!